En las últimas semanas me estoy dedicando a conocer cómo actúan los malwares, botnets entre otros ya que estoy desarrollando una aplicación de seguridad para empresas que ayuda a protegerse de dichos ataques.

La mayoría de los malware Mirai-like son bastante conocidos desde hacen años y sus ataques están orientado principalmente a IoT o similares (Televisores Smart, Teléfonos Inteligentes, Cámaras IP, etc).

Los malwares por si mismo no aportan nada nuevo al código fuente original de Mirai, lo cual no es una sorpresa porque el código se ha mantenido sin cambios durante años y se puede leer un poco mas sobre sus acciones en este enlace.

De acuerdo a las investigaciones de las principales empresas de seguridad han encontrado un nuevo malware llamado Echobot al que le han agregado unos módulos adicionales al código fuente original de Mirai.

De hecho cuando fue descubierto por primera vez (por Palo Alto Networks) a principio de Junio, Echobot explotaba unas 18 vulnerabilidades. Según el último informe de Akamai, una semana después, Echobot explotaba unas 26.

Echobot ademas de tener los viejos exploit (como los otros malwares), tiene un agregado adicional, la posibilidad de infectar a dispositivos y que éstos mismos se dediquen a encontrar nuevos host que puedan ser atacados y de esa manera ir expandiendo su accionar.

Un articulo de ZDnet muestra el listado de los dispositivos / marcas que son atacados por este Malware y encontramos diferentes marcas conocidas como Ubiquiti, Realtek, Cámaras IP, etc.

Es importante tener actualizados los sistemas operativos y tomar las precauciones necesarias para evitar tener infecciones en nuestra red. Hay que tener en cuenta que ha ido creciendo notablemente la cantidad de dispositivos infectados a nivel mundial y sin las medidas de seguridad mínimas estamos predispuestos a ser atacados.

En el artículo mencionado explica con mas detalles como es el funcionamiento de Echobot.

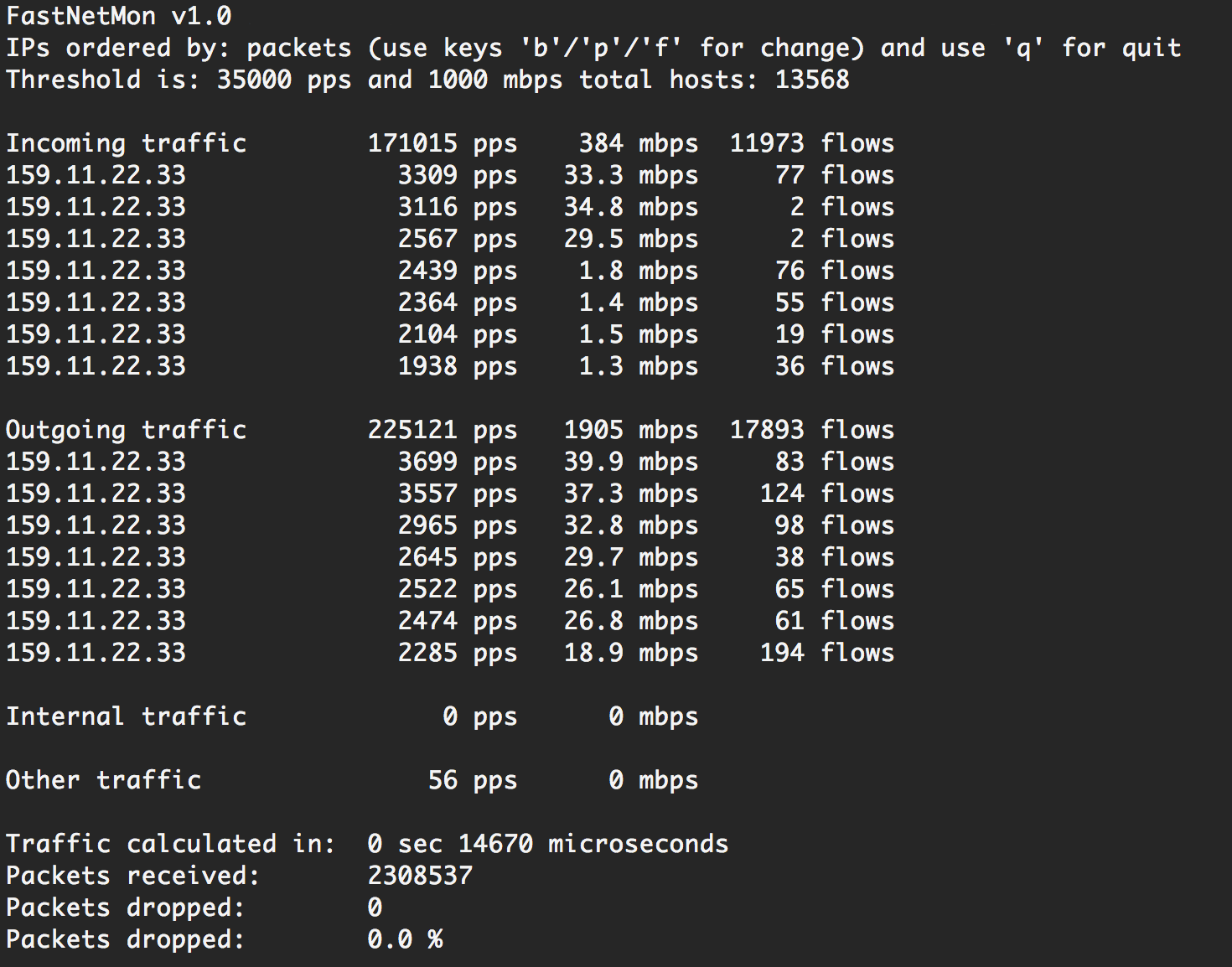

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Grupo MKE SAS

Grupo MKE SAS