Hace un par de semanas se celebraron los primeros MUM -MikroTik User Meeting- del año, ésta vez fue en Ciudad de Guatemala y Bogotá.

Pude brindar mi presentación (charla) en el MUM de Guatemala (que dicho sea de paso, fue el día de mi cumpleaños), que hablé de como implementar un sistema de protección de ataque DDoS y un IPS / IDS con Suricata.

La verdad que la repercusión que tuvo mi charla fue mayor a lo que esperaba, he tenido contactos de usuarios de varios países que me felicitaban por la presentación y aportaron algunos consejos o sugerencias para que pueda mejorar la charla en un futuro.

Me enfoque principalmente en como utilizar Suricata para poder detectar intrusiones a través de las alertas de la aplicación y luego poder tomar alguna acción con dicha intrusión.

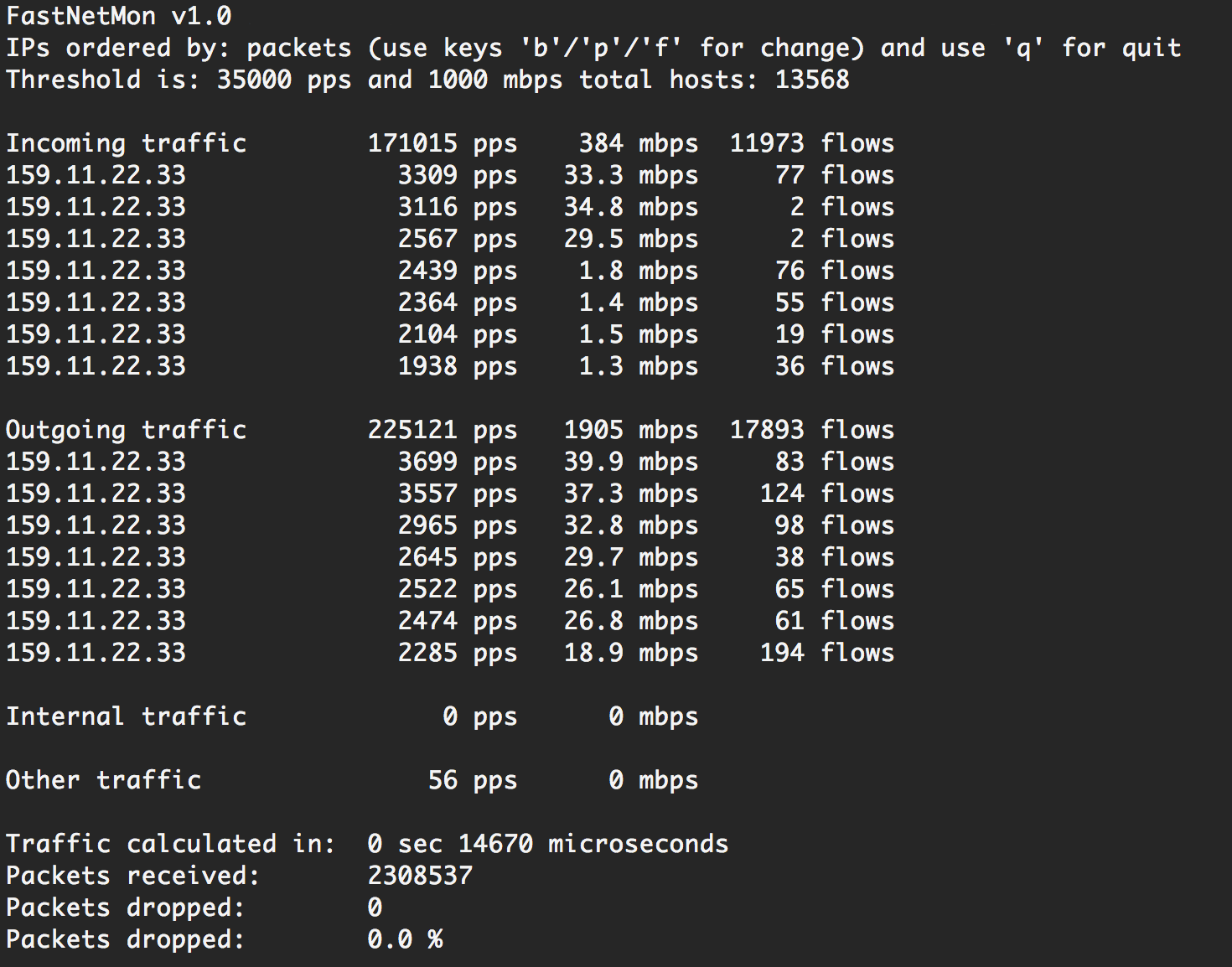

También hable de FastNetMon, de cómo protegerse de ataques DDoS y como podemos interactuar a través de un API con RouterOS para poder bloquear dicho ataque.

Creo que la repercusión de la charla fue debido a que Pavel, el creador de FastNetMon, twitteo mi charla y de ahi sus seguidores hicieron sus comentarios.

Pueden descargar el PDF de la presentación desde el siguiente enlace.

En un futuro escribiré como utilizar Suricata como IPS con RouterOS a través de un módulo que programé para automatizar la tarea.

Sugerencias y comentarios son bienvenidos.

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Grupo MKE SAS

Grupo MKE SAS