El día 7 de Marzo Wikileaks publico una serie de documentos en donde menciona diferentes herramientas que fueron creadas por la CIA que permite acceder a diferentes sistemas operativos como Windows, MacOS, Linux Solaris, MikroTik RouterOS entre otros.

En el caso de MikroTik, la vulnerabilidad viene por el servicio HTTPD el cual permite al exploit «ChimayRed» que pueda inyectar código malicioso al RouterOS.

Hasta que Mikrotik brindó su comunicado oficial, lo que recomendaba era cerrar el puerto del servicio www, generalmente en el 80, con firewall para que solo pueda ser accedido de redes confiables.

Luego de un par de horas, MikroTik publico su versión oficial del hecho, en donde comenta que están investigando el caso y que con la información que puso a disponibilidad Wikileaks logro aplicar un arreglo para paliar la supuesta vulnerabilidad encontrada, -que por cierto según el informe de Wikileaks solo afecta a las versiones anteriores a la v6.30.2-, y dicho arreglo verifica y restaura la estructura interna de los archivos y fue aplicado en las versiones v6.38.5 y v6.37.5 con el siguiente fix:

*) filesystem – implemented procedures to verify and restore internal file structure integrity upon upgrading;

La respuesta de MikroTik a la incidencia fue muy rápida en relación a otros vendors que si bien aún no han anunciado el arreglo, si han publicado diferentes documentos sobre sus investigaciones. El que me llamó la atención fue al nivel de detalle que brindo Cisco, en donde en su reporte informa que:

De acuerdo al análisis preliminar de acuerdo a los documentos publicados se tiene:

- El malware existe y parece afectar a diferentes tipos de dispositivos de Cisco, entre ellos routers y switches.

- El malware una vez instalado en el dispositivo Cisco, parece proveer un rango de funcionalidades como ser: data logging, data exfiltration, ejecutar comandos con privilegios administrativos y sin dejar ningún registro de dichos comandos ejecutados), html traffic redirection, manipulation and moficitation (insertar código html), DNS posoning, etc.

- Los autores parecen haber gastado una gran cantidad de tiempo asegurando que las herramientas, una vez instaladas, intenten mantenerse ocultas a la detección y análisis forenses.

- Los autores han gastado gran cantidad de recursos en la calidad de los testeos, ya que una vez instalado el malware no causan crash en el sistema.

Como se puede apreciar, uno de los principales objetivos de este «ataque de la CIA» fue Cisco y puede leerse en el Wikileaks relacionado.

Algunos usuarios de los foros indican que los tiempos de actualización y parche de Cisco ante este tipo de eventos suele ser tardía y que quienes tienen acceso a ellas a tiempo son principalmente los que tienen el soporte pago, a diferencia de MikroTik que ha publicado rápidamente para todo el mundo su parche.

En fin, son diferentes posturas subjetivas de los usuarios, lo cierto es que ha habido una movida general de los involucrados para tomar alguna medida correctiva a este malware que complica la seguridad de todo el mundo.

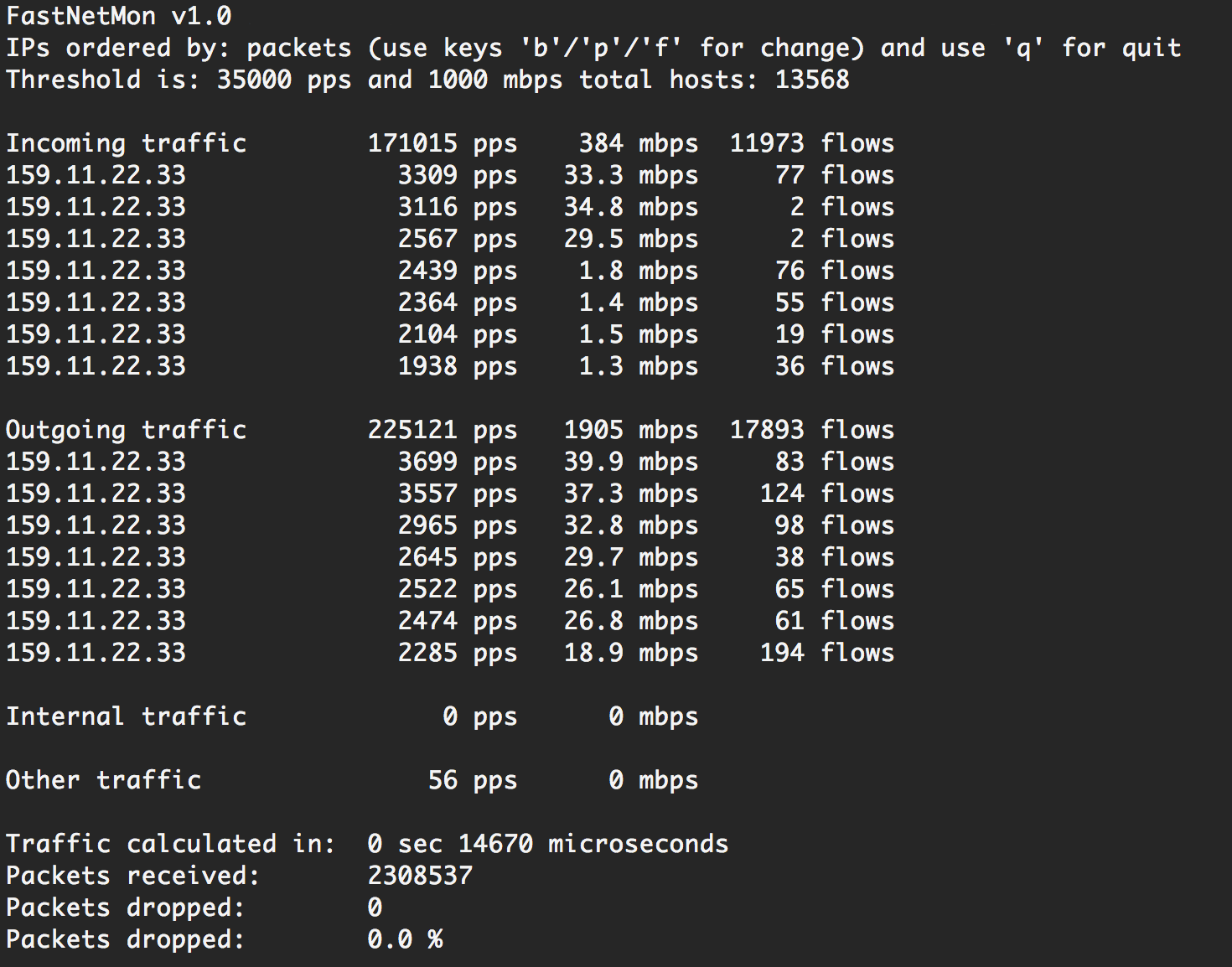

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

El agotamiento de las IPv4 tiene fecha y es menos de 1 mes, el colapso ha llegado y es necesario un cambio en las redes para poder ir creciendo. Es por ello que los grandes generadores de contenido (Google, Facebook, Yahoo, Akamai entre otras organizaciones) se han propuesto brindar su contenido sobre IPv6 por 24 horas en una especie de «test drive».

El agotamiento de las IPv4 tiene fecha y es menos de 1 mes, el colapso ha llegado y es necesario un cambio en las redes para poder ir creciendo. Es por ello que los grandes generadores de contenido (Google, Facebook, Yahoo, Akamai entre otras organizaciones) se han propuesto brindar su contenido sobre IPv6 por 24 horas en una especie de «test drive».

Grupo MKE SAS

Grupo MKE SAS