Hace unos días conocí el servicio de Copy, un sistema de almacenamiento en la nube similar a DropBox, Google Drive, etc, de la empresa Barracuda (NYSE: CUDA)

Lo bueno que tiene es que te dan 15GB gratis, actualizables hasta 25GB a través de un sistema de invitaciones. Al momento de uno registrarse, si viene referido por alguien, le dan 5GB adicional a ambos.

Tiene un sistema para compartir muy interesante, que lo comenta el video que pongo al final del post. El nombre es Fair Storage.

Soporta todos los sistemas operativos para la instalación del cliente y su utilización es similar a los demás sistemas cloud, uno elige una carpeta en donde tendrá que colocar los archivos que quiere subir a internet. Lo interesante que tiene Copy, es que no hace falta duplicar el contenido de un directorio si queremos tenerlo en un disco local y también en la carpeta de Copy, tan solo hace falta hacer un enlace simbólico en Linux o un acceso directo en Windows para que esa carpeta ya sea sincronizada.

A su vez tiene la posibilidad de importar / sincronizar los archivos con otros sistemas como DropBox, Google Drive, Box, etc.

Para hacer backups está muy interesante, de hecho lo he empezado a implementar en el server de maquinas virtuales, en donde puse un servidor de backup con NFS y es al mismo NFS que lo sincronizo con la cuenta Copy, con lo cual el sistema de backup se hace bastante simple al trabajar con NFS –Network File System-

El agente Linux tiene un entorno gráfico similar al de MacOS y Windows, pero adicionalmente trae un cliente de consola con lo que no hay que tener un servidor X para poder utilizarlo.

Con solo ejecutar una linea de comando colocando las entradas correspondiente, el cliente se conecta al servicio Copy con los datos ingresados y sincroniza la carpeta designada.

Los pasos para la instalación y ejecución de Copy en consola directamente son:

Descargar el agente de Linux:

wget https://copy.com/install/linux/Copy.tgz --no-check-certificate

Descomprimimos el archivo descargado

tar xvzf Copy.tgz

Ingresamos al directorio de la arquitectura respectiva del server

cd copy/x86_64

Ejecutamos el agente con los siguientes datos de entrada

./CopyConsole -u=correo_electronico_de_la_cuenta_copy -r=/directorio_a_sincronizar -p=password_de_la_cuenta_copy

Obtendremos algo así:

Using profile /root/.copy/config.ini

User from cmdline xx@xx.net

Root from cmdline /srv

Password from cmdline

Starting copy...success

Logged in as user: 'xx@xx.net' Copy folder is: '/srv'

Press enter to exit

Syncing 2.5 GB (Uploading @ 248 kB/sec)

Eso es todo, ahora tenemos un sistema de backup en la nube que con la capacidad que te brinda Copy en relación a otros sistemas similares, es una buena opción de Backup Cloud.

Les paso mi referido para que uds obtengan 5GB mas (total 20GB) y a mi me brinde 5GB mas por haberlos referido (negocio para todos).

https://copy.com?r=1aBMYu

El video del sistema Fair Storage:

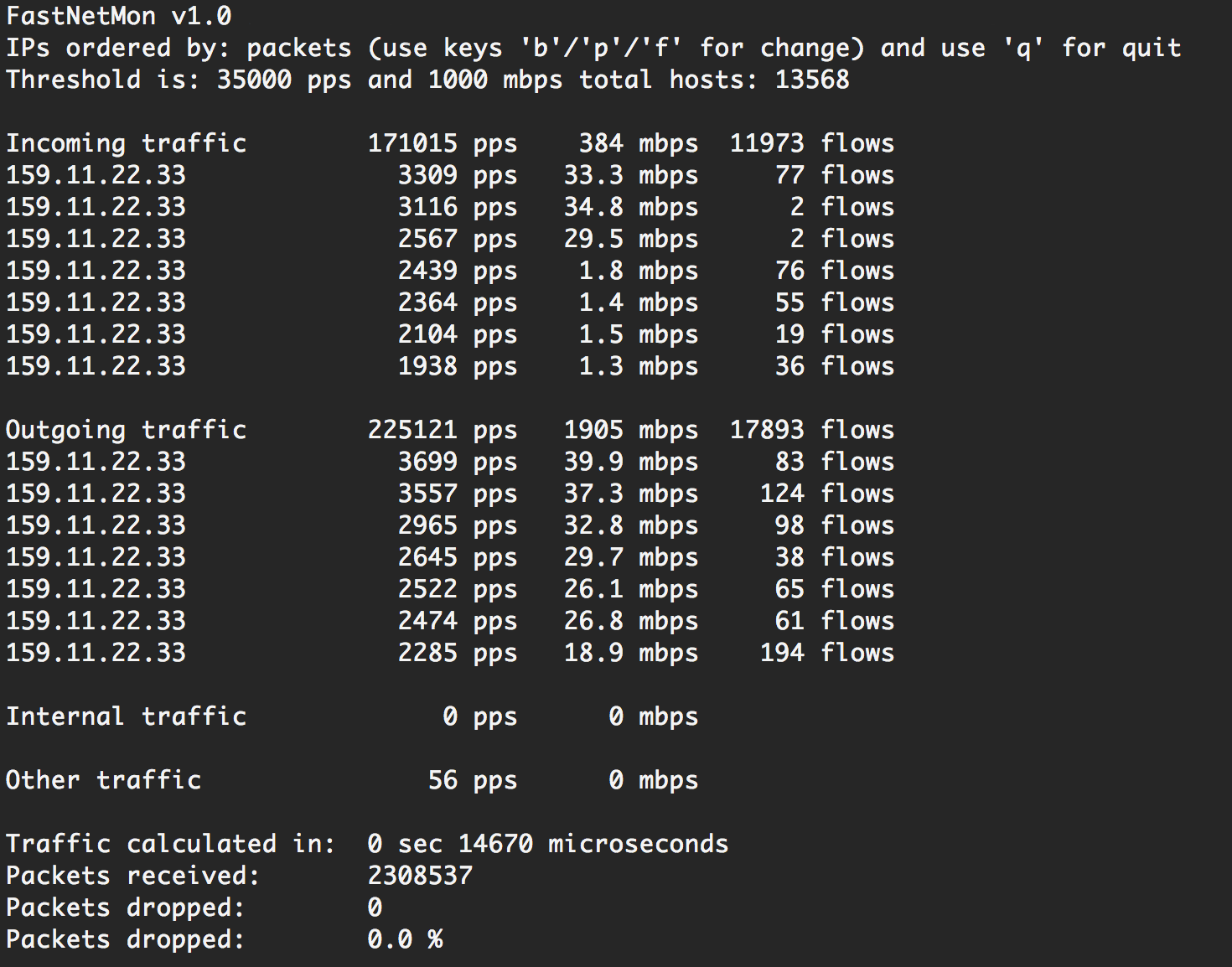

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Uno de los gajes del oficio del networking y en especial de los ISP son los ataques de Denegación de Servicio Distribuida

Grupo MKE SAS

Grupo MKE SAS